Cảnh báo bảo mật “Chiến dịch tấn công mạng bằng phương thức PS1Bot – Malvertising”

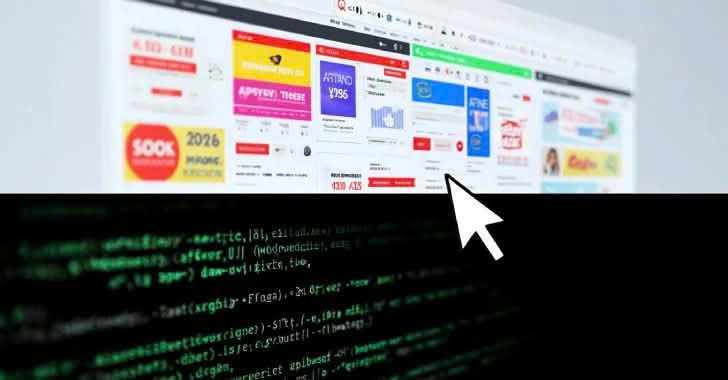

Chiến dịch tấn công mạng bằng phương thức sử dụng quảng cáo độc hại (PS1Bot – Malvertising) gây nhiễm qua nhiều tầng, chạy hoàn toàn trên bộ nhớ.

1. Tóm tắt sự cố

- Các nhà nghiên cứu từ đơn vị nghiên cứu tình báo an ninh mạng (Cisco Talos) phát hiện chiến dịch malvertising (quảng cáo độc hại) đang lây lan một khung malware đa tầng tên khung phần mềm độc hại dạng mô - đen (PS1Bot). Campaign này hoạt động từ đầu năm 2025 thông qua quảng cáo trực tuyến độc hại.

- PS1Bot có thiết kế module hóa: mỗi module đảm nhiệm một chức năng như đánh cắp thông tin, ghi log bàn phím, trinh sát, và thiết lập quyền truy cập lâu dài vào hệ thống nạn nhân.

- Điểm nguy hiểm: PS1Bot chạy toàn bộ trong bộ nhớ, để lại rất ít dấu vết (artifact), khiến việc phát hiện hoặc phân tích hậu sự cố trở nên khó khăn hơn nhiều.

2. Cách thức hoạt động của cuộc tấn công

- Malvertising làm mồi Nạn nhân truy cập một trang web chứa quảng cáo độc hại. Quảng cáo này chứa code tải xuống loader ban đầu khi trình duyệt hiển thị.

- Khởi động PS1Bot Loader này tải về một script PowerShell hoặc executable C#, và đưa PS1Bot vào bộ nhớ, tránh ghi file ra ổ đĩa.

- Tải module tiếp theo trong bộ nhớ - PS1Bot tải thêm các module vào memory, lần lượt thực hiện: + Khai thác dữ liệu người dùng (credentials, browser cookies,…) + Ghi log bàn phím để thu thập thông tin nhạy cảm + Thăm dò (reconnaissance) hệ thống, mạng nội bộ + Thiết lập backdoor dẫn đến C2 server để duy trì quyền truy cập lâu dài.

3. Mức độ nguy hiểm

- Rất cao: hoàn toàn “no disk” (không file lưu đĩa), cho nên gần như không để dấu vết.

- Thâm nhập tinh vi từ quảng cáo: ngay cả khi trang web tưởng là an toàn, quảng cáo độc hại vẫn có thể truyền loader.

- Không để lại trace cho forensic: các module nằm trọn trong bộ nhớ, chỉ có dấu hiệu khi phân tích thời gian thực.

4. Cảnh báo & Phòng tránh Đối với người dùng cuối:

- Tránh nhấp vào quảng cáo không rõ nguồn - đặc biệt trên các trang chia sẻ file hoặc phim lậu.

- Chỉ dùng trình duyệt có khả năng chặn tấn công mạng thông qua quảng cáo trực tuyến độc hại (malvertising), chẳng hạn bật extension uBlock Origin hoặc AdGuard.

- Luôn cập nhật Windows và antivirus/EDR để phát hiện hành vi bất thường trên bộ nhớ.

- Đối với doanh nghiệp/IT: Triển khai EDR / antivirus hỗ trợ phát hiện in-memory attacks, chẳng hạn như Windows Defender ATP hoặc CrowdStrike, nâng cao khả năng phát hiện script “fileless”.

- Sử dụng giải pháp lọc web/proxy để chặn các quảng cáo từ những domain không đáng tin cậy

- Giám sát behavioral logs của PowerShell, C# loader runtime, và các kết nối bất thường đến URL lạ hoặc C2 server.

- Đào tạo người dùng cảnh giác với quảng cáo và không nhấn vào pop-up bất thường.

Thu Hiền – An ninh mạng

Xem thêm các tin khác