Công bố nhiều mã độc mới có nguồn gốc từ Trung Quốc

Các nhà nghiên cứu an ninh mạng đã công bố một loạt các cuộc tấn công của một nhóm hacker có nguồn gốc từ Trung Quốc nhắm mục tiêu vào các tổ chức ở Nga và Hồng Kông bằng phần mềm độc hại. Đáng lưu ý có phần mềm dạng cửa hậu chưa từng được công bố.

Theo ghi chép của Positive Technologies về nhóm Winnti (hoặc APT41), cuộc tấn công bắt đầu từ 12/5/2020, khi APT41 sử dụng các phím tắt LNK để trích xuất và khởi tạo mã độc. Cuộc tấn công thứ 2 được phát hiện vào ngày 30/5/2020 đã sử dụng một tệp lưu trữ RAR độc hại, bao gồm các phím tắt cho 2 tài liệu PDF có nội dung là một bản sơ yếu lý lịch và chứng chỉ IELTS.

Bản thân các phím tắt chứa các liên kết đến các trang web đặt trên Zeplin (một công cụ cộng tác hợp pháp dành cho các nhà thiết kế và nhà phát triển) để tải về payload độc hại, bao gồm trình tải shellcode (svchast.exe) và một cửa hậu có tên là Crosswalk (3t54dE3r.tmp).

Crosswalk được ghi nhận lần đầu tiên bởi FireEye vào năm 2017, là một loại cửa hậu đơn giản có khả năng thực hiện trinh sát hệ thống và nhận các mô-đun bổ sung từ máy chủ do kẻ tấn công kiểm soát dưới dạng shellcode.

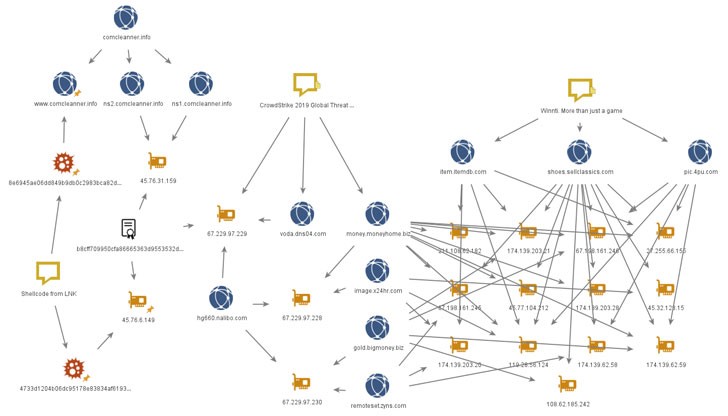

IP quản trị của mã độc

Mặc dù, cách thức tấn công này có những điểm tương đồng với nhóm hacker đến từ Hàn Quốc Higaisa, vốn bị phát hiện khai thác các tệp LNK đính kèm trong email để phát động các cuộc tấn công vào năm 2020. Nhưng các nhà nghiên cứu cho rằng việc sử dụng Crosswalk cho thấy có sự tham gia của Winnti.

Điều này được khẳng định bởi thực tế là cơ sở hạ tầng mạng của các mẫu mới trùng lặp với cơ sở hạ tầng APT41 đã biết trước đây, với một số tên miền bắt nguồn từ các cuộc tấn công của Winnti vào ngành công nghiệp trò chơi điện tử trực tuyến vào năm 2013. Làn sóng tấn công mới này cũng nhằm vào các mục tiêu giống như vậy. Đáng chú ý, trong số các mục tiêu có Battlestate Games - một nhà phát triển trò chơi Unity3D từ St.Petersburg.

Các nhà nghiên cứu đã tìm thấy các chứng chỉ số thuộc một công ty Đài Loan có tên là Zealot Digital đã bị lạm dụng để tấn công các tổ chức ở Hồng Kông bằng bộ truyền Crosswalk và Metasploit, cũng như ShadowPad, Paranoid PlugX và một backdoor .NET mới có tên là FunnySwitch.

Một đoạn mã nguồn “cửa hậu” mới

Mã độc cửa hậu được phát hiện vẫn đang cập nhật thêm khả năng thu thập thông tin hệ thống và chạy các tập tin JScript. Song song, các nhà nghiên cứu tin rằng 2 mã độc được thiết kế cùng một nhà phát triển, vì mã độc mới cũng bao gồm một vài tính năng chung với Crosswalk.

Trước đó, mã độc Paranoid PlugX từng có liên quan đến các cuộc tấn công vào các công ty trong ngành công nghiệp trò chơi điện tử vào năm 2017. Do đó, việc triển khai mã độc thông qua cơ sở hạ tầng mạng của Winnti đã tăng thêm độ tin cậy cho "mối quan hệ" giữa hai nhóm.

Các nhà nghiên cứu kết luận: “Winnti tiếp tục nhắm vào các nhà phát triển và phát hành trò chơi ở Nga và các nơi khác. Các studio nhỏ có xu hướng coi nhẹ bảo mật thông tin, khiến chúng trở thành mục tiêu hấp dẫn. Các cuộc tấn công vào các nhà phát triển phần mềm đặc biệt nguy hiểm vì rủi ro mà chúng gây ra cho người dùng cuối, như đã xảy ra trong các trường hợp của CCleaner và ASUS".

Xem thêm các tin khác